Il furto di identità rappresenta ormai una vera e propria emergenza, ecco perché è importante imparare a prevenirlo.

Iniziamo comprendendo la natura del problema “furto di identità”.

Dispersione dei dati personali online

Come nella favola di Pollicino, lasciamo le tracce nella rete come molliche di pane; soltanto che le tracce digitali non sono “biodegradabili”, ma persistono nel tempo.

Dati comuni e furto di identità

Anche i dati personali “comuni” sono meritevoli di protezione: essi sono ad es. sufficienti per realizzare truffe o falsificare documenti

Collasso del contesto

Non sappiamo chi potrà utilizzare le nostre informazioni personali, che possono essere decontestualizzate dagli attaccanti.

Ad es. le foto di una persona scattate durante il ricovero in ospedale, reperite sui social media o in generale su internet, possono essere utilizzate per effettuare truffe sentimentali, facendo leva sul senso di colpa delle vittime, inducendole ad effettuare dei versamenti di denaro a favore degli attaccanti.

È quanto è accaduto ad un ignaro (e incauto) utente di Facebook, le cui foto del suo ricovero in ospedale sono state utilizzate per realizzare truffe sentimentali:

Nessi di causalità lineari

L’incapacità di mettere in relazione tra loro eventi accaduti in tempi e luoghi differenti, a causa dell’apparato percettivo evolutosi nel “mediocristan”, dominato da relazioni causa-effetto lineari e dirette, impedisce di mettere in relazione eventi apparentemente scorrelati tra loro.

Ad es. un data breach sui conti di home banking, i cui effetti negativi si sviluppano a distanza di tempo, e in luoghi virtuali differenti e imprevedibili.

Ubiquità dell’identità digitale

Essere in posti virtuali diversi nello stesso tempo, ci impedisce di intuire le implicazioni reciproche tra comportamenti tenuti online nello stesso tempo.

Ad es. navigo su siti maliziosi e contemporaneamente sull’home banking, e non mi avvedo che utilizzando lo stesso device, posso condividere involontariamente info sensibili, non solo mediante malware o keylogger, ma anche con i cookie di terze parti.

Multidimensionalità del cyberspace

L’intuizione del nostro apparato percettivo riconduce le nostre interazioni online alle consuete 3 dimensioni, e ci impedisce di valutare efficacemente i rischi associati alla complessità della rete di relazioni potenziali:

DeepFakes, la nuova frontiera del furto di identità

DeepFakes dal passato…

Con la diffusione dei Deep Fakes assistiamo alla dissoluzione della identità digitale e la conseguente sopravvalutazione della evidenza biometrica.

Un caso concreto di furto di identità: la kill chain

L’attaccante deve porre in essere una serie di steps propedeutici per realizzare il suo attacco

Asimmetria informativa

Solo l’attaccante sa dove, come e quando attaccherà; pertanto, pretendere di “difendersi da tutto” significa in concreto non difendersi da nulla.

Ecco perché è importante assumere un atteggiamento critico per difendersi dalle minacce: è sufficiente mandare fuori bersaglio anche uno solo degli step della kill chain per neutralizzare l’attacco, per cui ricordiamoci di mantenere “acceso” il cervello, oltre che firewall e l’antivirus.

Le fasi iniziali del furto di identità

L’attaccante fa Osint e ricava il ns. email account, mobile number, sa che siamo correntisti della banca PincoPallo e che usiamo la app di home banking, perchè magari ci siamo lamentati dei disservizi sui social.

Predisporre l’esca per la vittima

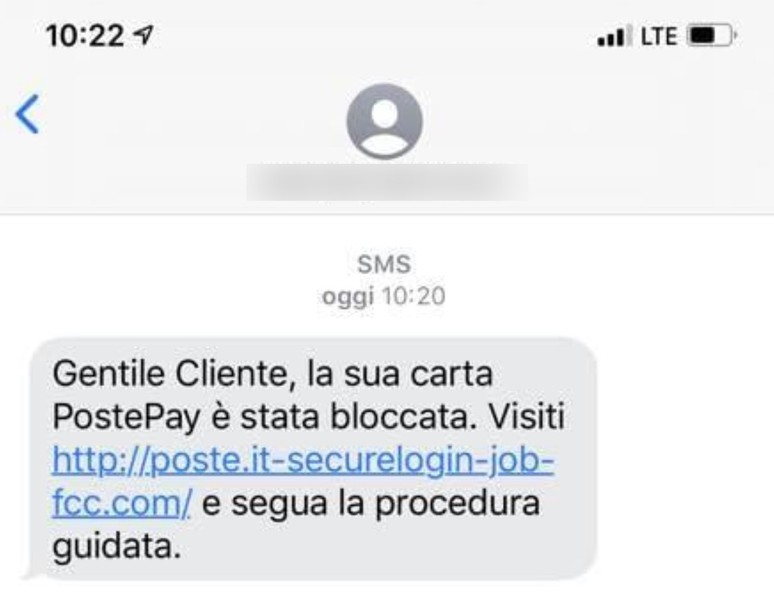

L’attaccante ci invia una email con indirizzo mittente spoofato, spacciandosi per la banca, in cui ci invita a verificare che il nostro home banking non sia stato compromesso (l’attaccante può anche prendere di mira anche altre credenziali finanziarie analoghe all’home banking, vedi la recente campagna di phishing “Verifica Postepay” a danno dei titolari di carta prepagata postepay).

A tal fine, ci invita a inserire le nostre credenziali di accesso senza indugio, utilizzando il link (che risulterà contraffatto) all’interno della email/sms.

ID Spoofing

Lo stesso sollecito viene inviato alla vittima sia tramite email che sms, mediante id spoofato: è molto semplice realizzare l’email e l’sms spoofing, spacciandosi per la banca.

Phishing & Smishing

Il link contenuto nel messaggio email o sms ci conduce ad un sito clone della banca, controllato dall’attaccante, che contiene una pagina per l’inserimento delle nostre credenziali, e che una volta inserite, ci tranquillizza, dicendo che le credenziali non sono compromesse.

Sim swap

A questo punto, l’attaccante che ha a sua disposizione le nostre credenziali, può ottenere la OTP key mediante il sim swap:

Misure di prevenzione del furto di identità

Vediamo ora alcune misure di prevenzione che possono essere adottate per prevenire il furto di identità.

Non agire di impulso

Non farsi prendere dalla fretta, indotta ad arte dall’attaccante, nel timore che le ns credenziali sono state compromesse: anzichè utilizzare il link allegato alla email/sms, aprire il browser e digitare autonomamente l’indirizzo dell’home banking: questa semplice precauzione, manda fuori bersaglio l’attacco.

Non spegnere il cervello!

È importante quindi mantenere un atteggiamento critico rispetto alle comunicazioni che ci vengono inviate, evitando di eseguire passivamente e meccanicanente le istruzioni che ci vengono suggerite di eseguire, specie se sotto la pressione di possibili conseguenze negative in caso di mancato adempimento (es. perdita del rimborso, possibilità di compromissione).

Pensare come l’attaccante

Mettersi nei panni dell’attaccante e assumere un atteggiamento sospettoso: dietro un account social, anche se apparentemente riferito a persone che conosciamo nel mondo reale, può nascondersi chiunque, o l’account può essere compromesso

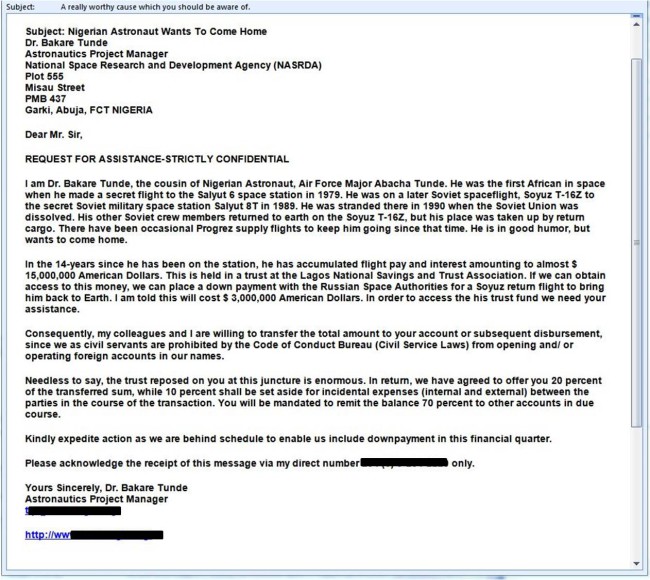

Non accettare doni dagli sconosciuti

Troppo bello per essere vero? Allora è certamente falso (ad es. la proverbiale eredità dello zio d’America che oggi si traduce in Nigerian scam): ricordiamoci che nessuno ci fa regali, pertanto è importante non accettare “caramelle digitali” dagli sconosciuti:

© Alessandro Parisi - All rights reserved

Vietato l'uso dei contenuti per l'addestramento di Intelligenze Artificiali Generative