Industry 4.0 e Cybersecurity, un connubio difficile

Uno degli aspetti della Industry 4.0 di cui apparentemente si parla meno, pur costituendone invece un elemento qualificante, è quello della Cybersecurity.

Contrariamente a quanto si possa pensare, infatti, la Cybersecurity è una componente essenziale della Industry 4.0, di cui occorre tener conto fin dalle fasi iniziali di impianto dell’innovativo modello produttivo, comprendendone appieno caratteristiche e implicazioni.

Vediamo perchè.

Industry 4.0, l’evoluzione della specie

Con la Industry 4.0 la manifattura e la produzione come siamo stati abitutati a conoscerla finora, fanno un salto di qualità: la differenza con l’industria “tradizionale”, infatti, non è tanto di grado, ma di sostanza.

Fin dai primordi della rivoluzione industriale, l’impiego delle macchine ha caratterizzato il nuovo modo di produzione industriale in serie, rispetto alla modalità tradizionale (basata sulle arti e mestieri artigianali).

Ciò che caratterizza la Industry 4.0, e la differenzia rispetto alle precedenti modalità produttive, non è tanto l’introduzione della automazione (già avvenuta nelle precedenti fasi della rivoluzione industriale), quanto l’impiego diffuso dell’Artificial Intelligence.

Nell’ambito della Industry 4.0 le macchine adesso possono “comunicare tra loro” autonomamente e “imparare” a ottimizzare i processi produttivi mediante algoritmi di Machine Learning.

La IOT come elemento abilitante

L’elemento abilitante di tale modalità innovativa di produzione è, manco a dirlo, la Rete.

Anche in questo caso, però, la Rete compie un salto di qualità rispetto alla Internet “tradizionale”, divenendo Internet delle Cose (traduzione dell’acronimo IOT, “Internet of Things”), consentendo in questo modo la possibilità delle macchine di comunicare tra loro in maniera autonoma.

Tutto questo cambia radicalmente lo scenario di riferimento per quanto riguarda la Cybersecurity.

Dalla Internet delle Cose alla Internet delle Minacce (Internet of Threats)

La diffusione della Industry 4.0 determina, tra le altre cose, il venir meno dell’immagine che comunemente associamo alla fabbrica, intesa come un ambito (e di un ambiente) chiuso all’esterno.

Quando pensiamo ad una fabbrica tradizionale, ce la immaginiamo infatti come un luogo fisico determinato, il cui accesso è precluso dall’esterno ai non addetti ai lavori.

Con l’avvento della IOT (in realtà, già con la diffusione della modalità BYOD, vale a dire l’utilizzo di strumenti digitali personali, quali tablet, smartphone, oltre il classico PC, impiegati da parte dei dipendenti nello svolgimento della propria attività lavorativa) la realtà della fabbrica si apre all’esterno in maniera sempre più ampia e pervasiva, proprio per poter beneficiare dei vantaggi produttivi innescati dal mutuo scambio di informazioni che si viene ad instaurare tra le macchine e i vari device IOT (apparati, sensori, ecc.).

Questa “apertura” ha inevitabili riflessi sulla Cybersecurity, con conseguenze inedite rispetto al passato, come vedremo di seguito.

In ottica Cybersecurity, infatti, non si tratta più soltanto (come è ovvio e facilmente intuibile) di perimetrare gli accessi dall’esterno ricorrendo ai classici strumenti di identificazione, autenticazione e profilazione degli accessi (cosa peraltro conseguibile con gli attuali strumenti standard di sicurezza).

È la Complessità, bellezza!

La differenza è costitutita dal crescente grado di complessità che viene introdotto all’interno della architettura complessiva della IOT.

Anche qui, la differenza rispetto al passato non è semplicemente “quantitativa” (un maggior numero di macchine da proteggere, un maggior numero di connessioni da monitorare, ecc.) ma “qualitativa”:

nell’Iperspazio della Complessità!

Cerchiamo di comprendere appieno le implicazioni della precedente affermazione (dal tono senza dubbio enfatico, come si conviene alla “letteratura” corrente in materia di Cybersecurity, ma non troppo, come vedremo a breve), partendo dall’analisi del trade-off esistente tra complessità e sicurezza.

Come la Complessità influisce negativamente sulla Sicurezza

Come noto, nell’ambito della Cybersecurity vige un “principio” secondo il quale a maggiore complessità di un sistema viene associata una crescente insicurezza.

In altre parole:

Come gestire quindi il delicato equilibrio tra Complessità e Sicurezza?

Le best-practices di sicurezza suggeriscono ad es. di ridurre e/o eliminare i servizi non utilizzati, di ridurre al minimo indispensabile i privilegi utente, ecc.

Tutto ciò al fine, in primo luogo, di ridurre al minimo il rischio che tali features vengano sfruttate maliziosamente da possibili attaccanti, ma soprattutto al fine di ridurre la complessità del sistema, semplificando di conseguenza le attività di monitoring da effettuare sui sistemi nel loro insieme.

In buona sostanza, riducendo il numero dei servizi da monitorare, si semplifica non solo l’attività stessa di monitoraggio (di rete, di sistema, ecc.), ma si prevengono le possibili interrelazioni “impreviste” tra i diversi componenti di un sistema (caso tipico, il “bug” scoperto all’interno di un servizio o di una libreria condivisa, determina l’instabilità e compromette l’integrità di un sistema in maniera a priori non predicibile, traducendosi in interventi ex-post tanto più onerosi al crescere del numero degli apparati, servizi e software coinvolti dal bug).

Ovviamente il risparmio che si ottiene in termini di costi (monetari e non monetari) dalla semplificazione del monitoraggio e dalla “messa in sicurezza” del sistema, ha come contropartita il numero ridotto di funzionalità che vengono rese disponibili agli utenti.

Da qui ha origine il cosiddetto “trade-off” (compromesso, bilanciamento) tra sicurezza e funzionalità di un sistema (che è all’origine dei tanti contrasti esistenti tra gestori IT e utenti, notoriamente sempre “affamati” di nuove funzionalità, e incuranti delle loro possibili implicazioni in termini di sicurezza).

Come dicevamo, i rischi di sicurezza associati alla crescente complessità determinata dalla accresciuta superficie di attacco (resa possibile dalla Internet of Things), assumono un senso inedito rispetto al passato, che necessita, come conseguenza, di nuovi e più adeguati strumenti di analisi.

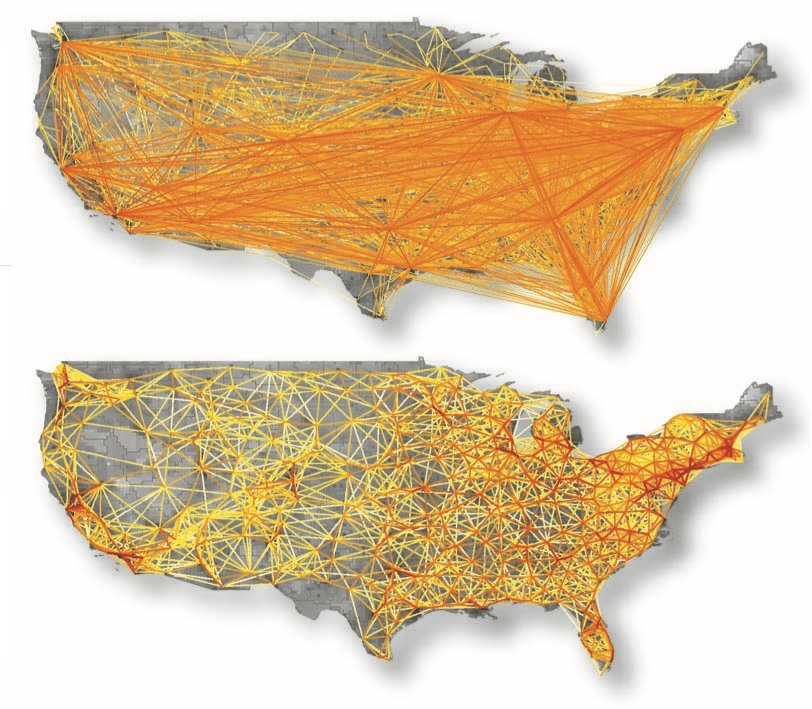

Le caratteristiche “multidimensionali” della Cyber-Complessità

Se assegnassimo ad ogni device IOT una propria dimensione, rappresentabile come variabile in uno spazio a N-dimensioni, potremmo descrivere le mutue interrelazioni che tra i diversi device IOT è possibile instaurare.

In tal modo, la complessità della superficie d’attacco (attack surface) diviene di immediata evidenza.

Ma quali sono le conseguenze dell’accresciuta complessità della attack surface?

In conseguenza della accresciuta complessità della superficie d’attacco (complessità rappresentabile in un iper-spazio a N-dimensioni) diventa particolarmente difficile prevedere il “comportamento” (fraudolento o meno) che ogni device IOT può manifestare.

La situazione si aggrava ulteriormente, qualora in corrispondenza di ogni possibile caratteristica (“feature”) esposta dai diversi device IOT, venisse assegnata una distinta variabile-dimensione (al fine di monitorare il comportamento potenzialmente “malevolo” attribuibile ad ogni device IOT).

Una tale descrizione “multi-dimensionale” si rende dunque indispensabile, al fine di conseguire una visione di insieme che caratterizzi la potenziale superficie d’attacco (attack surface) che i device IOT nel loro insieme contribuiscono a creare.

Ma tale descrizione è altrettanto efficace dal punto di vista operativo, al fine di prevenire e contrastare possibili Security Threats?

Se è difficile per un operatore “umano” districarsi in questo complesso reticolo di interrelazioni, è potizzabile sfruttare quella stessa l’Artificial Intelligence che caratterizza la Industry 4.0, e in particolare il Machine Learning per prevenire attacchi informatici?

- Pictures Credits Attribution: “Predicting the Behavior of Techno-Social Systems”, by Alessandro Vespignani

© Alessandro Parisi - All rights reserved - Riproduzione Riservata